L'évolution du CVSS en cybersécurité

2025-04-02

Dans le domaine de la cybersécurité, la gestion des vulnérabilités joue un rôle clé pour assurer la résilience des systèmes d'information face à des menaces en constante évolution. Le Common Vulnerability Scoring System (CVSS) s'est imposé comme un standard de référence pour évaluer et prioriser les vulnérabilités, offrant aux organisations un cadre structuré pour orienter leurs efforts de remédiation.

CVSS : Le standard de référence pour l'évaluation des vulnérabilités

Depuis sa création, le CVSS a évolué pour s'adapter aux nouvelles exigences des environnements numériques. La version 3.1, largement utilisée, a permis de standardiser l'évaluation des vulnérabilités à travers des métriques bien définies. Cependant, l'arrivée récente de la version 4.0 marque une avancée significative, introduisant de nouvelles métriques, une granularité accrue et une contextualisation renforcée des scores pour mieux répondre aux besoins des organisations.

Dans cet article, nous explorerons les différences majeures entre CVSS v3.1 et CVSS v4.0, en mettant en lumière les nouvelles fonctionnalités, les améliorations apportées et leur impact sur l'évaluation des risques liés aux vulnérabilités. Que vous soyez un professionnel de la cybersécurité ou simplement curieux de mieux comprendre les enjeux de la gestion des vulnérabilités, cet article vous fournira les clés pour appréhender cette évolution majeure du standard CVSS

L'héritage de CVSS 3.1 : une base solide mais limitée

Le Common Vulnerability Scoring System (CVSS) est un système standardisé de notation des vulnérabilités, développé par le Forum des Incidents de Sécurité et des Réponses d’Urgence (FIRST). Il permet d’évaluer la criticité des failles de sécurité à l'aide de scores qui aident les organisations à prioriser leur remédiation. Le CVSS repose sur des critères objectifs tels que l’impact d’une vulnérabilité, sa facilité d’exploitation, et son contexte (par exemple, s’il nécessite des interactions utilisateur ou non).

La version 3.1, introduite en 2019, est une évolution du CVSS 3.0. Elle apporte des améliorations sur la clarté des définitions et des critères pour limiter les interprétations ambiguës des scores. Elle se compose de trois groupes de métriques :

- Base : détermine le score initial d'une vulnérabilité (impact, complexité, etc.).

- Temporel : ajuste le score selon des facteurs liés à l’exploitabilité et aux remédiations.

- Environnemental : personnalise le score selon l’environnement spécifique à l’organisation.

La criticité d’une vulnérabilité identifiée lors d’un test d’intrusion ou d’un scan de vulnérabilités sur les ressources d’un système d’information est définie via le Base Score qui est calculé via la méthode suivante :

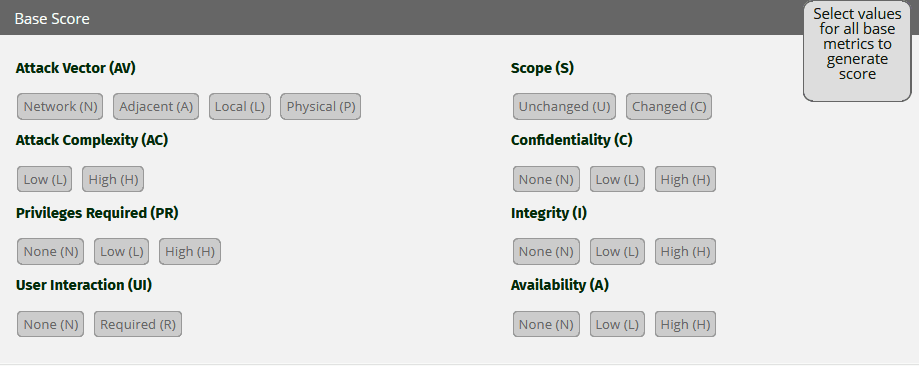

Calculatrice CVSS 3.1

Calculatrice CVSS 3.1

Attack Vector ( AV ) : Décrit la portée géographique ou physique nécessaire pour l’exploitation :

- Network ( N ) : Exploitable à distance via un réseau.

- Adjacent ( A ) : Exploitable uniquement sur un segment de réseau restreint.

- Local ( L ) : Nécessite un accès local à l’appareil.

- Physical ( P ) : Nécessite un accès physique direct.

Attack Complexity ( AC ) : Évalue la difficulté d’exploitation :

- Low ( L ) : Exploitation simple, sans conditions particulières.

- High ( H ) : Exploitation nécessite des conditions complexes ou spécifiques.

Privileges Required ( PR ) : Indique le niveau de privilèges nécessaires pour l’exploitation :

- None ( N ) : Aucun privilège requis.

- Low ( L ) : Accès limité ou standard nécessaire.

- High ( H ) : Privilèges administratifs requis.

User Interaction ( UI ) : Spécifie si l’intervention d’un utilisateur est nécessaire pour l’exploitation :

- None ( N ) : Aucun besoin d’interaction utilisateur.

- Required ( R ) : Une action de l’utilisateur est nécessaire.

Scope ( S ) : Évalue si une exploitation impacte d’autres composants au-delà de celui affecté initialement :

- Unchanged ( U ) : L’impact reste confiné au composant affecté.

- Changed ( C ) : D’autres composants ou systèmes sont affectés.

Confidentiality ( C ) : Mesure l’impact sur la confidentialité des données :

- None ( N ) : Aucun impact.

- Low ( L ) : Accès partiel aux données sensibles.

- High ( H ) : Compromission totale des données sensibles.

Integrity ( I ) : Mesure l’impact sur l’intégrité des données :

- None ( N ) : Aucun impact.

- Low ( L ) : Modification partielle ou contrôlée des données.

- High ( H ) : Modification totale ou non autorisée des données.

Availability ( A ) : Évalue l’impact sur la disponibilité des systèmes ou services :

- None ( N ) : Aucun impact.

- Low ( L ) : Dégradation partielle ou mineure des services.

- High ( H ) : Interruption totale des services.

Quoi de Neuf avec CVSS 4.0 ?

Cette nouvelle version, publiée en novembre 2023, vise à offrir une plus grande précision et à mieux répondre aux menaces actuelles. Pour cela, le FIRST a introduit de nouvelles métriques pour le calcul du score, apportant des améliorations majeures. Parmi ces nouvelles métriques, on retrouve :

- Automatisation (Wormable) : Évalue la capacité des attaquants à automatiser l'exploitation.

- Récupération (Recovery) : Mesure la capacité d'un système à se restaurer après une attaque.

- Impact en Cascade : Une nouveauté majeure appelée Subsequent System Impact Metrics qui analyse les répercussions sur les systèmes connectés.

La métrique Attack Complexity a été subdivisée pour mieux cerner les prérequis d’une attaque (ex. : configurations spécifiques). Également les scores prennent mieux en compte les environnements spécifiques, notamment dans des infrastructures complexes ou partagées.

Est-il pertinent de passer à la version 4.0 ?

Dans le cadre de test d’intrusion, bons nombres de pentesters utilisent actuellement la norme 3.1 avec la catégorie Base Metrics pour définir la criticité d’une vulnérabilité. En général cette criticité nécessite une revue par le client car le contexte client (Particularité du système d’information, criticité de l’actif…) est rarement pris en compte lors de la notation via la calculatrice CVSS.

Le passage à CVSS 4.0 n'est pas qu'une simple mise à jour, mais une réponse aux défis stratégiques posés par des environnements modernes. Les changements sont particulièrement pertinents pour :

- Les environnements Cloud et IoT : L'évaluation des vulnérabilités inclut désormais les effets en cascade sur les systèmes interconnectés.

- La gestion des risques en profondeur : Les métriques supplémentaires offrent une vision holistique des impacts, renforçant la pertinence des scores. Et dans les faits ? faisons le comparatif pour la partie qui nous intéresse : Base Metrics

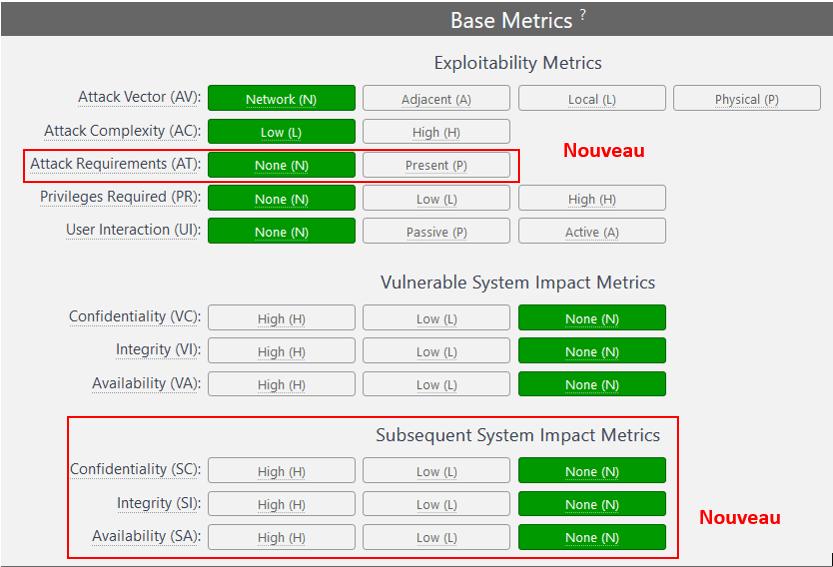

Calculatrice CVSS 4.0, Base Metrics

La grosse différence est l’ajout de la partie Subsequent System Impact Metrics et Attack Requirements. Ces métriques évaluent l'impact sur d'autres systèmes ou composants en aval, qui ne sont pas directement vulnérables, mais qui dépendent ou interagissent avec le système affecté. Cette catégorie a été ajoutée pour la prise en compte de vulnérabilité dans des environnements de type Cloud ou IoT (objets connectés) car ces systèmes sont souvent interconnectés et leurs vulnérabilités peuvent avoir des effets en cascade sur d'autres composants ou systèmes. Comme ces environnements sont de plus en plus communs, une mise à jour a donc été nécessaire.

Subsequent System Impact Metrics :

- Confidentiality ( C ) : Perte de confidentialité sur des systèmes connectés.

- Integrity ( I ) : Altération des données ou des processus dans d'autres systèmes.

- Availability ( A ) : Dégradation ou interruption des services sur des systèmes dépendants.

- Attack Requirements ( AT ) : préconditions nécessaires pour exploiter une vulnérabilité, telles que des configurations spécifiques, des informations ou la présence d’une autre faille de sécurité.

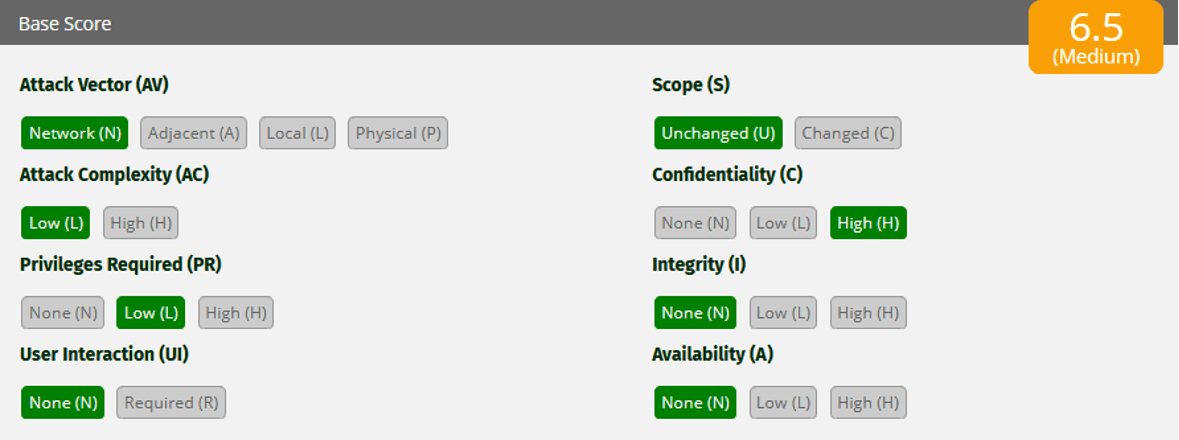

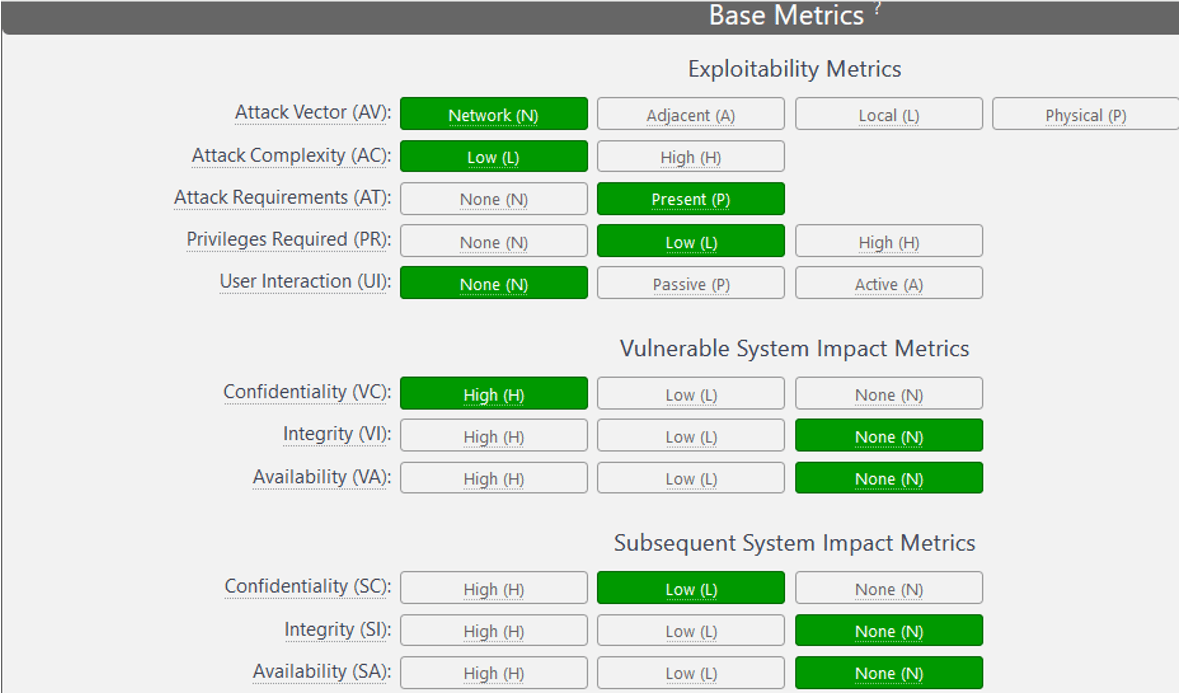

Voyons maintenant la différence de notation pour le même vulnérabilité avec ces 2 normes :

Prenons le cas d’une faille IDOR (Insecure Direct Object Reference), qui permet à un attaquant d'accéder à des ressources (données, fichiers, objets) en manipulant des paramètres directement dans une URL ou une requête.

Ce type de vulnérabilité est généralement découvert dans des tests d’intrusion applicatifs. L’exploitation de cette faille nécessite d’être authentifié et permet d’accéder aux données personnelles d’autres utilisateurs.

CVSS 3.1 :

CVSS 4.0 :

Nous voyons donc que pour la même vulnérabilité, le score CVSS différencie de 0,5 entre la version 3.1 et 4.0.

À l’avenir, l’évaluation des vulnérabilités sur des environnements Cloud et IoT deviendront aussi courants que ceux réalisés sur des environnements plus classiques, tels que les applications web ou les réseaux internes d’entreprise. Cette évolution reflète l’extension rapide des surfaces d’attaque et des menaces spécifiques à ces nouveaux domaines. Il est donc impératif pour les acteurs de la cybersécurité de s’adapter à ces changements et de migrer progressivement vers une approche 4.0.

Actuellement, bien que la version 3.1 de la norme CVSS continue de répondre aux besoins en matière de notation des vulnérabilités, elle est désormais classée comme obsolète par FIRST. La version 4.0, quant à elle, représente le nouveau standard, offrant des améliorations significatives en termes de précision et de pertinence dans l’évaluation des risques.

Cet article a été rédigé par Pierre-Maxime, Pentester pour Grifix chez Extia. Que vous ayez besoin d’évaluer la sécurité de votre système d’information, de renforcer vos défenses ou d’être conseillé sur vos projets cyber, Grifix, l’offre cybersécurité d'Extia, vous apporte un accompagnement complet et personnalisé pour sécuriser durablement votre environnement informationnel. Pour en savoir plus sur Grifix et ses offres, rendez-vous sur leur site !